Hoy en día, las empresas dependen en gran medida de proveedores externos para gestionar funciones críticas, desde el almacenamiento en la nube hasta el procesamiento de pagos. Sin embargo, esta dependencia tiene un costo: una creciente vulnerabilidad a las brechas de seguridad de terceros. Por ejemplo, la brecha de MOVEit Transfer expuso datos sensibles de múltiples organizaciones debido a una única vulnerabilidad explotada. Estos incidentes suelen generar pérdidas financieras significativas, interrupciones operativas y daños reputacionales. Con un costo promedio de una brecha de datos que alcanzó los 4,88 millones de dólares a nivel global en 2024, es evidente que las empresas no pueden permitirse ignorar los riesgos que presentan sus proveedores. Este artículo analiza estos costos y explora estrategias prácticas para mitigarlos.

¿Qué Son las Brechas de Terceros?

Las brechas de terceros ocurren cuando un proveedor externo, contratista o socio expone inadvertidamente datos sensibles o sistemas a accesos no autorizados. Estas brechas suelen aprovechar debilidades en los sistemas de los proveedores, creando una puerta trasera hacia la organización principal. En 2024, el 68% de las brechas involucraron un factor humano, lo que resalta la naturaleza extendida de estas vulnerabilidades (Verizon).

Causas Comunes de las Brechas de Terceros

- Errores humanos: Errores simples, como servidores mal configurados o contraseñas débiles, son causas principales de las brechas de terceros. Según Stanford, el 88% de las brechas son provocadas por errores humanos, lo que lo convierte en una amenaza persistente en todos los sectores.

- Vulnerabilidades de software: Software obsoleto, protocolos de seguridad insuficientes y sistemas sin parches son puntos de entrada comunes para los atacantes. La brecha de MOVEit es un claro ejemplo, donde los atacantes explotaron una vulnerabilidad conocida en un software de transferencia de archivos ampliamente utilizado.

- Falta de supervisión: Con frecuencia, las organizaciones no evalúan de manera exhaustiva las prácticas de seguridad de sus proveedores, lo que genera riesgos pasados por alto que los atacantes pueden explotar fácilmente.

Comprender estas causas y las estadísticas asociadas permite a las empresas evaluar y proteger de manera más eficaz sus relaciones con los proveedores.

Los Costos Financieros de las Brechas de Terceros

El impacto financiero de las brechas de terceros es abrumador, con costos globales que aumentan cada año. En 2024, el costo promedio global de una brecha de datos alcanzó los 4,88 millones de dólares, lo que representa un incremento del 10% respecto al año anterior (IBM). Estos costos son aún más elevados en ciertas industrias. Por ejemplo, las organizaciones de salud enfrentan costos promedio de 10,10 millones de dólares por brecha, debido al alto valor de los datos médicos, mientras que las instituciones financieras registran costos promedio de 5,9 millones de dólares, en gran parte por las sanciones regulatorias y las medidas de prevención de fraude.

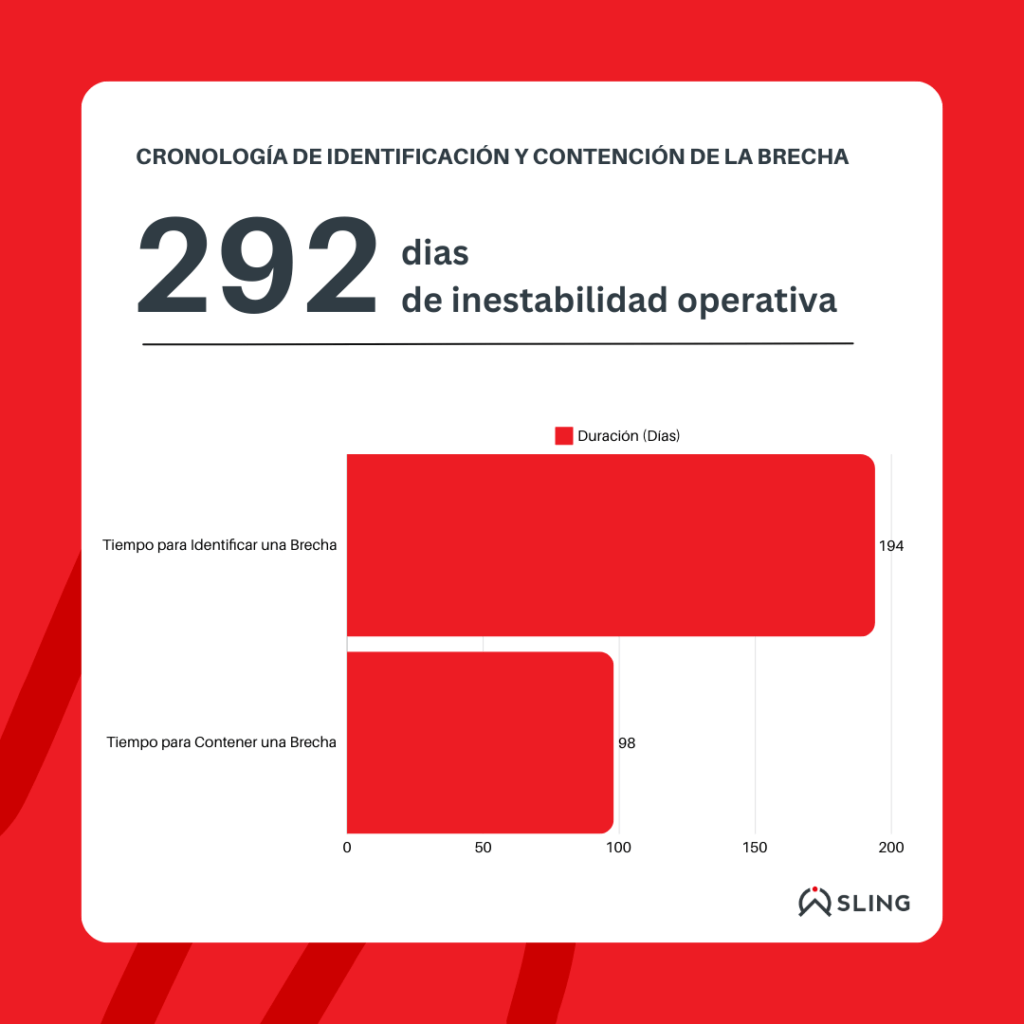

La recuperación de ataques de ransomware, que representan una proporción creciente de las brechas de terceros, costará a las organizaciones un promedio de 2,73 millones de dólares en 2024 (Sophos). Además, el prolongado ciclo de vida de las brechas agrava las pérdidas financieras. En promedio, se necesitan 194 días para identificar una brecha y 292 días para contenerla completamente (IBM), lo que genera interrupciones operativas prolongadas y costos crecientes.

Las brechas de terceros, en particular, son significativamente más costosas de abordar que las internas. Según Gartner, la remediación de una brecha de terceros puede costar hasta un 40% más, debido a la complejidad de gestionar relaciones externas y al potencial impacto en redes más amplias.

Daño Reputacional y sus Implicaciones a Largo Plazo

El impacto de las brechas de seguridad vinculadas a terceros trasciende las pérdidas financieras inmediatas, dejando una huella duradera en la reputación corporativa. La confianza, un activo difícil de construir pero fácil de perder, se ve gravemente afectada por estos incidentes, debilitando la percepción de clientes, socios estratégicos y partes interesadas.

Un caso emblemático es la reacción pública ante la brecha de MOVEit, donde las organizaciones que dependían del software fueron objeto de un escrutinio intensificado, no solo por el incidente en sí, sino también por la falta de rigor en la evaluación de las prácticas de seguridad de sus proveedores. Según estudios, el 64% de los estadounidenses nunca ha verificado si sus datos personales han sido comprometidos en una brecha (Varonis). Sin embargo, estas violaciones erosionan la lealtad a la marca, ya que los clientes perciben una traición a su confianza.

Tras una brecha, las organizaciones suelen enfrentar un aumento significativo en la pérdida de clientes y una reducción en los ingresos. Esto se ve exacerbado por el hecho de que el 56% de los estadounidenses desconoce qué acciones tomar cuando sus datos han sido expuestos, lo que incrementa la frustración y la probabilidad de que rompan vínculos con la empresa. Incluso marcas bien establecidas encuentran dificultades para recuperarse de las repercusiones reputacionales, ya que la reconstrucción de la confianza en un mundo altamente interconectado es un proceso complejo y prolongado.

Adoptar medidas proactivas para gestionar los riesgos asociados a terceros es esencial para salvaguardar la reputación corporativa y mitigar las consecuencias a largo plazo de una brecha de seguridad.

Disrupciones Operativas

Las brechas de seguridad relacionadas con terceros suelen provocar disrupciones operativas significativas que trascienden el incidente inicial. Cuando los sistemas de un proveedor son comprometidos, los efectos en cadena pueden detener procesos críticos para el negocio, interrumpir la prestación de servicios y generar desafíos de cumplimiento normativo.

Por ejemplo, durante la brecha de MOVEit, muchas organizaciones se vieron obligadas a suspender sus operaciones para evaluar el alcance del ataque y contener los daños. Este tiempo de inactividad resultó en proyectos retrasados, interrupciones en los servicios al cliente y un aumento en los costos asociados con los esfuerzos de recuperación. En promedio, identificar una brecha lleva 194 días y contenerla otros 98 días, lo que implica que las empresas podrían enfrentar casi un año de inestabilidad operativa (IBM).

Cumplimiento de Regulaciones Normativas

El cumplimiento normativo es otro ámbito crítico afectado por las brechas de terceros. Regulaciones como el GDPR y la CCPA imponen estrictos requisitos de notificación, y el incumplimiento puede derivar en multas significativas. Las organizaciones que se apresuran a cumplir con estas obligaciones durante una brecha en curso a menudo enfrentan sanciones adicionales y un daño reputacional considerable.

La Influencia del Error Humano en las Brechas de Terceros

El error humano desempeña un papel crucial en la habilitación de brechas de seguridad de terceros, actuando como una puerta de entrada para que los atacantes exploten vulnerabilidades. A pesar de los avances en tecnología de ciberseguridad, las personas siguen siendo el eslabón más débil en las defensas organizacionales. Según investigaciones de la Universidad de Stanford, el 88% de las brechas de datos son causadas directamente por errores humanos, lo que lo convierte en el factor de riesgo más persistente.

Entre los errores más comunes se encuentran los sistemas mal configurados, contraseñas débiles y empleados que caen en esquemas de phishing. En las relaciones con terceros, estos errores se amplifican. Proveedores con una formación insuficiente en ciberseguridad o poca conciencia sobre las amenazas pueden crear vulnerabilidades que comprometan los datos de sus clientes. Por ejemplo, la brecha de MOVEit explotó una vulnerabilidad conocida que podría haberse mitigado con parches oportunos y una mejor supervisión.

En 2024, los datos de Verizon indicaron que el 68% de las brechas involucraron un elemento humano, lo que demuestra la magnitud del problema. Incluso pequeños errores, como compartir credenciales de acceso sensibles a través de canales no seguros, pueden tener consecuencias catastróficas cuando los atacantes acceden a sistemas interconectados.

Medidas Proactivas para Mitigar las Brechas de Seguridad de Terceros

Mitigar los riesgos asociados con las brechas de seguridad de terceros exige un enfoque proactivo en la gestión de proveedores y las prácticas de ciberseguridad. Las organizaciones deben tratar las relaciones con terceros con el mismo rigor que aplican a sus protocolos de seguridad internos, garantizando que los socios externos no se conviertan en eslabones débiles en sus defensas.

Estrategias Clave para la Reducción de Riesgos

- Realizar evaluaciones periódicas de riesgos de proveedores

Evalúa la postura de seguridad de los proveedores antes de su incorporación y lleva a cabo revisiones periódicas. Esto incluye verificar el cumplimiento normativo con marcos como DORA, HIPAA y NIS 2. - Adoptar una arquitectura de confianza cero

Implementar un modelo de confianza cero garantiza que ningún usuario o sistema (interno o externo) sea inherentemente confiable. El acceso a sistemas y datos críticos debe concederse únicamente bajo el principio de necesidad, minimizando el impacto potencial de una brecha. - Desarrollar un plan de prioridades

Identifica riesgos y vulnerabilidades dentro del ecosistema de proveedores y priorízalos según su impacto potencial. Abordar primero los problemas más críticos asegura una asignación eficaz de recursos y la mitigación de vulnerabilidades antes de que puedan ser explotadas. - Aprovechar herramientas avanzadas de monitoreo

Utiliza tecnología para supervisar los ecosistemas de proveedores en busca de actividades inusuales y vulnerabilidades. Las herramientas de monitoreo incluyen sistemas que combinan inteligencia avanzada de amenazas en la dark web con gestión de superficies de ataque (ASM) para una supervisión integral.

Lecciones de las Brechas de Alto Perfil (Estudio de caso MOVEit)

Examinar brechas de alto perfil proporciona perspectivas críticas sobre las vulnerabilidades y consecuencias asociadas a los riesgos de terceros. Uno de los ejemplos más ilustrativos es la brecha de MOVEit, que sirve como advertencia para las empresas a nivel mundial.

Cronología de los eventos:

En 2023, una vulnerabilidad crítica en el software MOVEit Transfer fue explotada por atacantes, comprometiendo datos sensibles en múltiples organizaciones. A pesar de las advertencias de agencias de ciberseguridad, como el Centro Nacional de Seguridad Cibernética del Reino Unido (NCSC), muchas organizaciones no implementaron los parches a tiempo.

Vulnerabilidades clave explotadas:

Los atacantes aprovecharon software sin parches para obtener acceso no autorizado a información altamente sensible. Este caso destacó los peligros de depender de herramientas de terceros sin una supervisión y actualizaciones continuas.

Impacto:

La brecha provocó interrupciones operativas generalizadas, sanciones regulatorias y pérdidas financieras. Varias organizaciones afectadas enfrentaron un daño reputacional significativo, ya que la confianza pública se desplomó.

Lecciones Generales de las Brechas de Terceros

- La interconectividad aumenta el riesgo

Muchas organizaciones que utilizaban MOVEit desconocían su exposición a las vulnerabilidades del software. Esta falta de visibilidad resalta la importancia de realizar evaluaciones completas de riesgos con los proveedores. - La velocidad de respuesta es crucial

Los retrasos en la aplicación de parches o en la mitigación de vulnerabilidades suelen amplificar el impacto de las brechas. Las empresas deben priorizar una acción rápida y un monitoreo constante. - Ramificaciones regulatorias

Como se observó en el caso MOVEit, las brechas suelen dar lugar a investigaciones y posibles sanciones bajo normativas como el GDPR o la CCPA. Esto subraya la necesidad de mantener una postura de cumplimiento activa y preventiva.